LinkedInを装ったメールの続き「Webサイトの改ざんに注意」

- 2013.05.06

- ネット勉強

前回のLinkedInを装ったメールからの続きです。

メールに記載されている偽のリンク先が「wps.php」となっています。このphpファイルのことが知りたくて、Webで検索してみました。

ファイル名の「wps.php」をキーワードにGoogleで検索をしてみると

「wps.php」をキーワードにGoogleで検索してみると、LinkedInを装ったスパムメールの他に「DELTA」を装ったもの、「PayPal」を装ったもの、「NACHA」を装ったものなど、同じような手口で、悪意のあるプログラムが埋め込まれたページへ誘導するスパムメールについて書かれていた記事が見つかりました。

また、悪意のあるプログラムが埋め込まれたページそれ自体も検索結果に表示されます。

また、放置された掲示板やブログのコメント欄、フォーラムなど、誰でも投稿できる場所に、「wps.php」を含むリンクが掲載され、悪意のあるプログラムが埋め込まれたページへ誘導しようとしているのが見つかりました。

誘導先のURLを見ると、以下の事がわかります。

Jumuraで構築されたサイトが改ざんされている

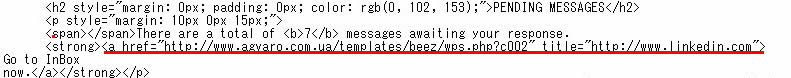

リンク先が「http://{ドメイン名}/templates/beez/wps.php?c002」や「http://{ドメイン名}/modules/mod_xsystemx/wps.php?c002」の場合(?c002の部分は異なる場合がありそう)、オープンソースのCMS「Jumura」で構築されたサイトが改ざんされて、サイバー犯罪者に利用されています。

beezというのはjumuraのデフォルトテンプレートですが、最新のjumuraでは「beez5」とか「beez_20」のように「beez」というディレクトリ名の後に数字が付いています。「beez」だけの物は以前の古いバージョンのものと思われます。

セキュリティホールがある古いバージョンのjumuraを、そのまま使い続けていて改ざんされたと予想されます。

WordPressで構築されたサイトが改ざんされている

WordPressもjumura同様オープンソースのCMSです。最初はブログ用のCMSでしたがバージョンアップを重ね、一般的なWebサイトも構築できるCMSになりました。ちなみにこのブログもWordPressを使用しています。

リンク先が「http://{ドメイン名}/wp-content/plugins/wps.php」や「http://{pappman.com}/wp-content/plugins/tell-a-friend/b.php?v20120226」、「http://{addhelpsite.com}/wp-content/themes/toolbox/wps.php?v20120226」などのように(wps.phpの後のパラメーター?v20120226は異なる場合がありそう。日付かな?)URLに「wp-content」が含まれる場合は、WordPressで構築されたサイトが改ざんされて、サイバー犯罪者に利用されています。

「NACHA」を騙る英語のスパムメール(http://sns.hamatch.jp/blog/blog.php?key=45371)では、リンク先がhttp://{flesland.kkonsult.net}/wp-content/themes/mantra/uploads/wps.php?nacha となっています。mantraというテーマファイル内に、問題のファイルが含まれています。

mantraのテーマには、そもそもuploadsフォルダ(ディレクトリ)はないので(参考:http://wordpress.org/extend/themes/mantra)テーマファイルに悪意があったのではなく、改ざんされたと思われます。

「DELTAを装うフィッシングメール」では、リンク先がhttp://forums.akherhaga.com/wps.php?v20120226となっています。リンク先のドメインルートの「http: //forums.akherhaga.com/」をgredでチェックしたら安全と評価されたので開いてみると、イスラム語?のフォーラムサイトでした。

イスラム語なので、まったく何を書いているのかわからないがフッターを見ると「Community Forum Software by IP.Board 3.3.4」とクレジットがあった。IP.BoardというCMSを使ってコミュニティを構築しているようです。こちらも改ざんされたのではないかと思われます。

自分のブログやWebサイトを所有している人は、改ざんされていないか要チェック

偽のリンク先を調べると、オープンソースのCMSで構築されたサイトが改ざんされていることがわかります。

改ざんされても、任意のディレクトリに「wps.php」とうファイルを置かれるだけなので、Webサイトの表示に支障はなく、サイト管理者は改ざんされたことに気づきません。

ひとまず、私は自分のBlogが改ざんされて「wps.php」が置かれていないか、FTPソフトの検索機能を使ってチェックをしました。

もちろん、バージョンは常にチェックをして最新のものに更新をしてます。

WordPressなどのオープンソースのCMSを使って、Webサイトを構築することが主流になって久しいですし、構築やカスタマイズの手法の情報はWebで検索すれば多数みつかります。しかし、カスタマイズするとき、セキュリティ対策は二の次になるケースが多い。

サイバー攻撃の手法が、Webサイトを改ざんする手口が増えているようですので、サイト管理者はセキュリティについて手を施す必要がありますね。

また、改ざんされた悪意のあるコードを含むページへの誘導は、今回のLinkedInを装った偽メールのように、メールから誘導するケースもありますが、放置されているブログのコメント欄や掲示板など、不特定多数が書きこみできる場所に、偽リンクを書き込んでいます。なので、WordPressでなくて、無料ブログや掲示板でも放置したままになっている場合は、サイバー攻撃の片棒を担ぐことになるので、放置したままのブログや掲示板は、チェックするか閉鎖した方がいいでしょう。

ちなみにこちらは広告。こちらWordPressの本はセキュリティ対策についても記載されています。

こちらは、基本から体形的にWebアプリケーションのセキュリティについて学ぶのによさそう。

-

前の記事

LinkedInを装った偽メール 2013.04.20

-

次の記事

WordPressギャラリーの仕様変更-もっと便利に使えそう。 2013.07.19