LinkedInを装った偽メール

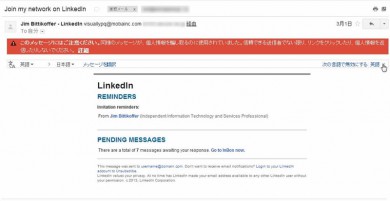

Gmailの迷惑メールフォルダを覗いてみると、2013年の3月1日にLinkedInを装ったスパムメールが届いていました。

メール本文にはWebページへのリンクが記載されており、おそらくフィッシング狙いかドライブ・バイ・ダウンロード狙いではないかと思います。

ドライブ・バイ・ダウンロードとは、Webページをブラウザで表示するだけで、悪意のあるソフトウェアをダウンロードし、インストールさせる手口です。パソコンにセキュリティホールなど脆弱性がある場合に、感染してしまいます。

英文のメールであり、LinkedInを使用していないこともあり、また迷惑メールフォルダに振り分けられたこともあり、引っかかってしまう確率は低いと思いますが、メールを考察してみたいと思います。

送信元の偽装

LinkedInを名乗っていますが、表示されているメールアドレスのドメインが「mobainc.com」となっており、LinkedInのものではありません。

URLリンクの偽装

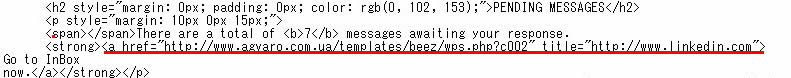

メールはHTML形式です。ですので、メール本文にHTMLタグを使ってリンクを記載することが可能です。そのURLリンクが偽装されています。

リンクテキストにマウスポインタを載せると、LinkdInのWebサイトのように表示されますが、実際は違います。(マウスポインタが「指」に変わらないのが不可解ですけど)

メールのソースを表示して、リンクテキスト部分のHTMLを確認すると、以下のようになっています。

赤線部分をみるとhref属性に設定されているのはLinkedInのURLではありません。title属性にhttp://www.linkedin.com"を設定して、リンクテキストにマウスを載せると表示されるように設定していますが、それは本当のリンク先ではありません。

リンク先に設定されているページに、有害なプログラムをインストールさせるような仕掛けが仕込まれているのではないかと予想されます。

リンク先に設定されているページをgredというWebサイトの安全性を評価するサイトで調べてみましたが「403 Forbidden」が返ってきました。表示するパーミッション(権限)が与えられていないってことです。

なぜ「template」ディレクトリ内のページなのか?

このURLリンクを見ると「templates」と名づけられたディレクトリ内のページです。普通は、Webサイトの訪問者に表示させるファイルを格納するディレクトリではなくて、CMSなどでぺーじのテンプレートを格納しているディレクトリに、このような名前をつけます。

では、なぜ「templates」と名前をつけられたディレクトリ内のページへアクセスさせようとするのでしょうか?

それが気になって、調べるととても興味深いことがわかりました。続きは、また改めて投稿します。

続き書きました。こちら「Webサイトの改ざんに注意」